سرور پروکسی فایروال چیست ؟

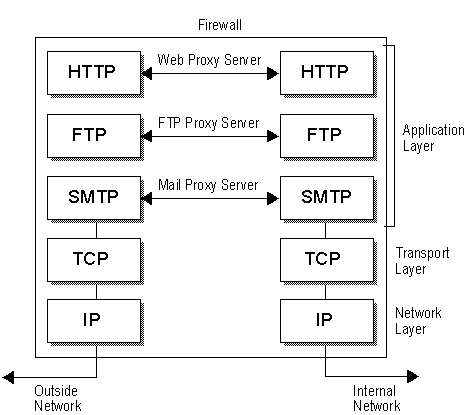

سرور پروکسی فایروال چیست ،بیشتر فایروال های مدرن بین فیلتر بسته ها و سرویس های سرور پروکسی تمایز قائل هستند. سرور پراکسی فایروال برنامه ای است که به عنوان واسطه بین سیستم های انتهای دو چرخ عمل می کند. سرورهای پروکسی فایروال در لایه برنامه فایروال کار می کنند ، جایی که هر دو انتهای یک اتصال مجبور به انجام جلسه از طریق پروکسی می شوند. آنها این کار را با ایجاد و اجرای فرایندی بر روی فایروال انجام می دهند که یک سرویس را در صورت آینه بودن در میزبان انتهایی آینه می دهد.

سرور پراکسی فایروال

سرور پروکسی فایروال چیست

یک سرور پروکسی فایروال در اصل یک جلسه دو طرفه را به یک جلسه چهار طرفه تبدیل می کند که فرایند میانی دو میزبان واقعی را تقلید می کند. از آنجا که آنها در لایه برنامه کار می کنند ،به سرورهای پروکسی نیز به عنوان فایروال های لایه برنامه گفته می شود.

یک سرویس پروکسی باید برای هر نوع برنامه اینترنت اجرا شود که فایروال از آن پشتیبانی می کند – یک پروکسی ساده انتقال ایمیل (SMTP) برای ایمیل ، یک پروکسی HTTP برای سرویس های وب و غیره.سرورهای پروکسی تقریباً همیشه ترتیبات یک طرفه را از شبکه داخلی به شبکه خارج منتقل می کنند.

به عبارت دیگر ، اگر یک کاربر داخلی بخواهد به یک وب سایت از طریق اینترنت دسترسی پیدا کند ،بسته های تشکیل دهنده این درخواست از طریق سرور HTTP قبل از ارسال به وب سایت پردازش می شوند.بسته های برگشتی از وب سایت به نوبه خود از طریق سرور HTTP پردازش می شوند قبل از اینکه به میزبان کاربر داخلی فرستاده شونداز آنجا که سرورهای پروکسی فایروال تمام فعالیت های یک برنامه را در یک سرور واحد متمرکز می کنند ،آنها فرصت ایده آل برای انجام انواع عملکردهای مفید را ارائه می دهند.

داشتن برنامه در حال اجرا درست بر روی دیوار آتش فرصتی برای بازرسی بسته ها را برای مواردی غیر از آدرس های منبع / مقصد و شماره پورت ارائه می دهد به همین دلیل تقریباً تمام فایروال های مدرن نوعی از معماری پروکسی سرور را در خود جای داده اند.

به عنوان مثال ، بسته های ورودی که به سرور مستقر شده اند تا بتوانند اطلاعات خود را ارسال کنند (مثلاً سرور FTP) می توانند مورد بازرسی قرار گیرند تا ببینند که آنها حاوی هرگونه دستور نوشتن هستند (مانند دستور PUT).

به این ترتیب ، سرور پروکسی می تواند تنها اتصالات حاوی دستورات read را مجاز سازد.

۲ راه برای اجرای فایروال سرور مجازی

گزینه های زیادی در مورد فایروال ها وجود دارد ،اما امروز ما می خواهیم روی دو مورد از ساده ترین ها برای اجرای آن تمرکز کنیم:

- فایروال های پیشرفته خط مشی

- مواردی که بر اساس جداول IP هستند.

جداول IP به شما این امکان را می دهد که دسترسی به خدمات خاص و آدرس های IP را مجاز کنید.

این امکان را برای شما فراهم می کند تا کنترل کاملی روی همه چیزهایی که از سرور شما وارد و خارج می شود داشته باشید ،از جمله اتصالات پروتکل کنترل انتقال (TCP) و اتصالات امن SSH.به طور خلاصه ، مناسب کسانی است که دوست دارند از خط فرمان استفاده کنند.اگر در یک VPS یا یک سرور اختصاصی قرار دارید ، باید به برنامه iptables دسترسی داشته باشید ،که به طور پیش فرض با بیشتر توزیع های لینوکس همراه است.

اولین کاری که شما باید انجام دهید این است که با تایپ کردن دستورات زیر روی کنسول خود قانونی را تنظیم کنید:

تنظیم فایروال

iptables –L

این سه مجموعه از قوانین یا زنجیره ها را برمی گرداند ،هر کدام برای بسته های ورودی ، خروجی و حمل و نقل ، و همه آنها باید خطی را شامل شوند .که خط مشی ACCEPT را می خواند. برای افزودن یک قانون جدید به یک زنجیره خاص ، باید از این دستور استفاده کنید:

iptables -A INPUT -p tcp-m tcp –dport 7822 -j ACCEPT

این اتصال TCP ورودی را از طریق پورت ۷۸۲۲ امکان پذیر می کند ، که معمولاً توسط SSH استفاده می شود.در حال حاضر ، قانون دیگری را اضافه خواهیم کرد که اتصالات TCP ورودی را از طریق پورت ۸۰ (HTTP) فعال می کند:

iptables -I INPUT -p tcp-m tcp –dport 80 -j ACCEPT

در نظر داشته باشید ، پورت ۸۰ بیشتر برای سرورها برای انتقال اطلاعات استفاده می شود زیرا پروتکل HTTP هنوز رواج دارد. با این حال ، اگر برای سایت خود یک Certificate Sockets Layer Layer (SSL) تنظیم کرده اید ،می خواهید دسترسی از طریق پورت ۴۴۳ (که پیش فرض HTTPS است) را فعال کنید. در اینجا نحوه انجام این کار آورده شده است:

iptables -I INPUT -p tcp-m tcp –dport 443 -j ACCEPT

حال ، اگر می خواهید یک آدرس IP خاص را از دسترسی به سرور خود مسدود کنید ، دستور زیر را اجرا کنید،یکی دیگر از دستورات ؛ iptables است. مثلا:

iptables -I INPUT حاکم – آدرس IP “اینجا می رود” -j DROP

قانون DROP به سرور شما دستور می دهد انواع اتصالات را از یک آدرس IP خاص مسدود کند.

اکنون که اصول اولیه iptables را دارید.

یک Firewall Advanced Policy نصب کنید

اگر طرفدار خط فرمان نیستید ، Firewall Advanced Policy (APF) گزینه دیگری است .که به شما امکان می دهد یک فایروال را با استفاده از ویرایشگر متن ساده پیکربندی کنید. با این حال ، شما همچنین نیاز به استفاده از یک برنامه خاص دارید ،

و این به طور پیش فرض در اکثر توزیع های لینوکس گنجانده نشده است (برخلاف iptables.)همانطور که تصور می کنید ، برای راه اندازی آن باید از خط فرمان استفاده کنید ،اما روند بسیار ساده است. فقط باید این دستورالعمل ها را دنبال کنید ،

پیکربندی فایروال

سرور پروکسی فایروال چیست؟

هنگامی که کار خود را انجام دادید ، می توانید با دسترسی به پرونده زیر ، فایروال خود را پیکربندی کنید:

/etc/apf/conf.apf

انتخاب ویرایشگر متن برای استفاده در دست شماست ،اما روند همچنان یکسان است. فقط مورد علاقه خود را انتخاب کنید و آن پرونده را با آن باز کنید.

اگر به عنوان مثال کاربر Vim هستید ، از این دستور استفاده می کنید:

vi /etc/apf/conf.apf

پس از ورود به سیستم ، خطوط زیر را پیدا کنید:

SET_MONOKERN = “۰”

HELPER_SSH_PORT = “۲۲”

IG_TCP_CPORTS = “۲۲”

اینها فقط مقادیر پیش فرض هستند ، اما شما باید آنها را جایگزین کنید تا فایروال شما مؤثر باشد.به عنوان مثال ، تغییر مقدار SET_MONOKERN به ۱ باعث می شود ،تا برنامه در هسته نصب شود و نه به عنوان یک بسته ، که برای کارکرد آن ضروری است.

با حرکت ، باید مقدار HELPER_SSH_PORT را به ۷۸۲۲ تغییر دهید ،که پیش فرض اتصالات SSH است ، همانطور که ممکن است از قسمت قبل به یاد داشته باشید.

در آخر ، پورت های TCP مورد نظر خود را به مقادیر آخرین خط اضافه کنید. مثلا:

IG_TCP_CPORTS = “۸۰، ۷۸۲۲، ۴۴۳”

این امر به ترتیب اتصالات را از طریق HTTP ، SSH و HTTPS فعال می کند.

در آخر ، تغییرات را در پرونده conf.apf ذخیره کنید و با استفاده از دستور زیر برنامه APF را شروع کنید:

apf – شروع کنید

اکنون تنظیمات شما انجام شده است .

نتیجه گیری سرور Firewall

اجرای فایروال یکی از موثرترین روش ها برای متوقف کردن حمله به سایت های شما و رایانه های محلی و سرور اختصاصی یا مجازی شما است.

باتوجه به روند کاری وب سایت ها ، احتمال اینکه در معرض حملات باشد بیشتر میشود؛حتی اگر از آن ها آگاهی نداشته باشید. به همین دلیل است که باید یاد بگیرید که چگونه به هر طریق ممکن امنیت خود را تأمین کنید.